Protected Mode (Code): Unterschied zwischen den Versionen

(→Privilegebenen) |

(→Zur Orientierung) |

||

| Zeile 120: | Zeile 120: | ||

| − | ---- | + | == Ich möchte noch auf eine Thematik verweisen, die mich im Zusammenhang mit Code, Protectes Mode usw. beschäftigt: Es ist die Frage nach Freiheit. Sind wir im Rahmen der computergenerierten Kommuniktion als frei zu betrachten? Wie steht es diesbezüglich mit dem Pathos der Freiheit? Was bedeutet in diesem Zusammenhang Freiheit noch? Bedeutet nicht frei zu sein, Enscheidungen treffen zu können, Entscheidungen, die einen selbst betreffen? Sind wir , die wir beinahe täglich vor dem Computer sitzen, nicht schon in eine Abhängigkeit geraten, ja nahezu durch Codes richtiggehend determiniert? |

| + | (diesen oftmals besonders wenn "er" etwas macht, was uns nicht gefällt und unsere Freiheit in einem gewissen Maße auch eingeschränkt wird, der Computer gar personifiziert wird--> finde ich auch eine spannende Sache; Fallen wir hier in den Kleinkindmodus zurück, Kleinkinder die Gegentände personifizieren zb:. du blöder Sessel du!, oder bekommt "der Computer" in manchen Haushalten schon den Status eines "Partners?")--[[Benutzer:Conny4712|Conny4712]] 15:43, 14. Dez. 2007 (CET) == | ||

| + | |||

Zurück zu: [[Zwang, Wucherungen, Trauma (Code)]] | Zurück zu: [[Zwang, Wucherungen, Trauma (Code)]] | ||

Version vom 14. Dezember 2007, 16:43 Uhr

Inhaltsverzeichnis

Begriffliche Voraussetzungen

- Vgl. Schutzmodus (Wikipedia (de) | protected mode (Wikipedia (en) | Linux und protected mode (einfach) | Linux und protected mode (ausführlicher) | protected mode graphisch

Here's how protected mode changes everything you know about the x86

Vorentwicklung, Hardware, Parallele

Zitat Kittler:

- Der 80386-Benutzer, um in einer Art posthistorischer Metaphysik endlich auf seine Speicherreserven jenseits von DOS zugreifen zu können, installiert eine der angebotenen benutzerfreundlichen Utilities, lädt den Debugger mit einem Eigenbauprogramm, das gestern noch problemlos lief, und muß feststellen, daß die Neuinstallation nicht nur wie versprochen Speicher verwaltet, sondern zugleich, aber ohne jede Vorwarnung, sämtliche privilegierten Befehle gesperrt hat.

- Kittlers Anmerkung dazu: So geschehen unter QEMM 386 von Quaterdeck beim Versuch, innerhalb von CODEVIEW die Befehle LGDT und SGDT auszuführen.

- Näheres zu QEMM bzw. LGDT und SGDT.

Exzerpte Kittler

Aus: Friedrich Kittler: Protected Mode. In: Draculas Vermächtnis. Technische Schriften. Leipzig 1993 S. 210ff. (Erschienen 1991)

"Subjekt oder Untertan der Microsoft Corporation"

Die AirLand Battle 1991 hat es einmal mehr gezeigt: Unter den postmodernen Strategien des Scheins ist keine so wirksam wie die Simulation, daß es Software überhaupt gibt. Bis zum Gefechtsfeldbeweis des Gegenteils, als Computer unzweideutig zu erkennen gaben, Hardware zur Zerstörung irakischer Hardware (oder Eisenwaren, wie Hardware im Alltagsenglisch noch heißt) zu sein, verbreiten Werbeprospekte und Medienkonferenzen das Märchen von einer Softwareentwicklung, die schon immer sanfter und benutzerfreundlicher, spiritueller und intelligenter geworden wäre, bis sie eines unfernen Tages den Deutschen Idealismus effektiv heraufführen, also Mensch werden würde.

Weshalb Software, dieses Millarden-Dollar-Geschäft mit einem der billigsten Elemente dieser.Erde, nichts unversucht läßt, um besagte Menschen an die entsprechende Hardware gar nicht erst heranzulassen. Man kann mit WORD 5.0 auf einem No Name AT 386 und (wie es so schön heißt) unter Microsoft DOS 3.3 über eben diese drei Wesenheiten ganze Aufsätze schreiben, ohne die Strategie des Scheins auch nur zu ahnen. Denn man schreibt - das »Unter« sagt es schon - als Subjekt oder Untertan der Microsoft Corporation.

- Software spielt eine Rolle in einem Argumentationszusammenhang, der eine sukzessive Integration der Rechner in soziale Zusammenhänge vorzeichnet. Dabei wird ausgespart, dass diese Zusammenhänge elementaren Machtverhältnissen unterliegen.

Diese Froschperspektive herrschte nicht immer. In der guten alten Zeit, als Mikroprozessorpins noch groß genug für schlichte Lötkolben waren, konnten auch Literaturwissenschaftler mit dem Intel-Prozessor 8086 anstellen, was sie wollten. Durch Nichtunterscheidung zwischen RAM und ROM, Mißbrauch der beiden Stackregister als Allzweckregister, Vermeidung jeglicher Interruptvektoren, Zweckentfremdung des Wait-Eingangs undsoweiter waren selbst Standardchips, die für eine einzige Ganzzahlmultiplikation damals noch einhundertdreiunddreißig Takte brauchten, auf die Verarbeitungsgeschwindigkeit primitiver Signalprozessoren zu heben. Weil die Von-Neumann-Architektur keinen Unterschied zwischen Befehlen und Daten kennt, konnte es der Silizium-Chip an Dummheit mit seinem Bastler und Benutzer aufnehmen. Denn dieser Benutzer, um ein Programm zum Laufen zu bringen, mußte erst einmal alles vergessen, was aus Schulzeiten noch als mathematische Eleganz oder geschlossene Lösung in seinem Kopf spukte. Er vergaß sogar seine zehn Finger und übersetzte alle Dezimalzahlen, die im Programm mitspielen sollten, in eintönige Binärzahlenkolonnen. Daraufhin vergaß er den Imperativ als solchen und wälzte Datenblätter, um auch die (selbstredend schon englisch formulierten) Befehle IN, OUT undsoweiter in ihren Opcode zu übersetzen. Eine Tätigkeit, die nur Alan Mathison Turing, als er seine Universale Diskrete Maschine von 1936 einen Weltkrieg später endlich zur technischen Verfügung hatte, allen Gedächtnisentlastungen und Hochsprachprogrammen vorgezogen haben soll. Aber nachdem diese Austreibung von Geist und Sprache einmal vollbracht war, tat es die Maschine ihrem Benutzer an Dummheit gleich: Sie lief.

- Es wird eine herrschaftsfreie Vorzeit beschworen, in welcher Software noch nicht Unterdrückung war, weil der Chip "stufenlos" manipuliert werden konnte. "mit dem Intel-Prozessor 8086 anstellen, was sie wollten" -- ? Das heißt: ihn an bestimmten Stellen gegen den vorausgesetzten Zweck verwenden. Die technischen Voraussetzungen ließen gewisse Spielräume offen. Kittler gleicht die Zweckentfremdung der Chip-Architektur an die Geist-losigkeit elektronischer Abläufe an.

Sicher, diese sogenannte Maschinensprache lief millionenmal schneller als der Bleistift, mit dem der Benutzer ihre Nullen und Einsen aus Intels Datenblättern zusammengestückelt hatte. Sicher, sie nahm in den Flipflops, deren endlos wiederholte Muster den Siliziumchip überziehen, millionenmal weniger Raum als auf dem Papier ein. Aber damit waren die Unterschiede zwischen Computer und Papiermaschine, wie Turing den Menschen umgetauft hatte auch schon erschöpfend aufgezählt.

Wahnsinnig geworden?

Diese guten alten Zeiten sind unwiderruflich vergangen. Unter Stichworten wie Benutzeroberfläche, Anwenderfreundlichkeit oder auch Datenschutz hat die Industrie den Menschen mittlerweile dazu verdammt, Mensch zu bleiben. Mögliche Mutationen dieses Menschen zur Papiermaschine sind mit vielfacher Tücke versperrt. Erstens gehen Microsofts Benutzerdatenblätter dazu über, Assemblerkürzel als maximale Zumutbarkeit oder Maschinennäherung zu unterstellen und das heißt überhaupt keinen Opcode mehr zu veröffentlichen. Zweitens »versprechen uns« die einschlägigen Fachzeitschriften, »vom Programmieren in Maschinensprache bestenfalls, nach kurzer Zeit wahnsinnig zu werden«. Drittens schließlich halten es dieselben Zeitschriften auch schon für sträflich, »eine Prozedur zur Berechnung des Sinus ausgerechnet in Assembler zu schreiben«.

- Eine schwierige Interferenz konkurrierender trans-geschichtlicher Perspektiven.

- * die Humanisierung im Sinn des deutschen Idealismus

- * die Ent-Humanisierung als Befreiung zur Maschine (Kittlers Version des Heideggerschen "Humanismusbriefs")

- * die Revanche des Humanismus im Interesse der Computerindustrie

- Man teilt Programmiersprachen, z.B. C/C++, C#, Java, PL/1, Assembler, in Generationen ein. Je nach "Prozessornähe" wird die Programmiersprache also einer Ebene zugeordnet. Die unterste Ebene, und das wird wohl jedem einleuchten, ist die Kombination aus "Strom ein"/"Strom aus" --> also 1 und 0, wobei sich das ganze im Normalfall immer auf einer Ebene von 5 Volt bewegt. Eine "Variable" die die Werte 1 und 0 annehmen kann, nennt man in der Computersprache ein "Bit". Nun versucht man also anhand von solchen binären Stellen andere Zeichen darzustellen. Man fasst also mehrere Bits zu Bytes zusammen. Ein 1 Byte hat 8 Bit und wenn man sich das ausrechnet, kann man mit einer achtstelligen binären Zahl bis zu 2 Hoch 8 Zahlen darstellen --> 256. Es würde jetzt natürlich jedem Menschen äußerst schwer fallen, jedes Zeichen, jeden Buchstaben und jede Zahl in einer binären Form einzugeben. Das würde nicht nur unendllich lange dauern, sondern auch sehr sehr schwierig sein. Jetzt kann man sich aber auch vorstellen, dass einfache Vorgänge wie das Addieren von Zahlen ebenso eine ungeheure Menge von solchen Bitkombinationen benötigen. Jeder PC ist natürlich grundlegend ein "Rechner" der durch das Addieren, Substrahieren,.... Bitfolgen und Bytes bearbeitet und manipuliert. Jeder Befehl wie z.B. das Addieren hat natürlich ebenfalls eine Bezeichnung über die er aufgerufen werden kann, die letztenendes nichts als eine bloße Bitkombination ist, bzw. sich auf (virtuelle) Schaltungen auswirkt. Um den Menschen unnötiges Eingeben dieser Bitfolgen oder Hexadezimalzahlen zu ersparen verwendet man Platzhalter --> um nichts anderes handelt es sich bei der "prozessornahen" Programmiersprache Assembler. Jeder Prozessor hat gewisse Befehlssätze, über auf ihn zugegriffen werden kann. Nun ist aber auch schon eine solche "prozessornahe" Programmiersprache überaus umständlich, wo eine einfache Addition zweier "Register" schon mehrer Zeilen benötigt --> man bedenke wie lange man bräuchte, wenn es denn überhaupt mögliche wäre, grafische Systeme wie Windows darin zu programmieren. Deshalb fasst man auch hierin wieder bestimmte Programmfolgen, die häufig benötigt werden und überaus zusammen und bewegt sich somit auf die nächste Ebene. Während mit der "prozessornahen" Sprache direkt auf die Befehle und Register des Prozessors zugegriffen wurde, greift die Programmiersprache der nächsten Ebene nurnoch auf vorgefertigte Module der vorhergehenden Sprache zu. Natürlich werden im Hintergrund die eingegebenen Sprachen wieder in den "prozessornahen" Code übersetzt, da der Prozessor ja einzig und alleine diesen versteht. Man könnte also sagen, dass es sich bei den höheren Programmiersprachen um etwas ähnliches wie "Makros" handelt, die viele kleine Befehle in einem einzigen Befehl zusammenfassen --> also werden gewisse Module erstellt, mit denen es zu Arbeiten leichter fällt. Man darf sich diese Sprachen jetzt natürlich nicht alzu "bunt" vorstellen:) Bis ein Interface, wie z.B. Windows zustande kommt, das in gewisser Form die Sprache des Menschen spricht und ituitiv gehandhabt werden kann, benötigt es einen Haufen Arbeit. Ich sagte "Interface" weil ja die grafische Darstellung des "Betriebssystems" nichts anderes ist als eine Schnittstelle zum menschenfreundlichen Umgang mit dem Computer. --Richardd 11:58, 31. Okt. 2007 (UTC) Diskussion:Motivation_(Code)

Auf die Gefahr hin, schon längst wahnsinnig geworden zu sein, kann man aus alledem nur folgern, daß die Software offenbar im selben Maß an Benutzerfreundlichkeit gewonnen hat, wie sie das kryptologische Ideal der Einwegfunktionen approximiert. Je höher und komfortabler die Hochsprachen, desto unüberbrückbarer ihr Abstand zu einer Hardware, die nach wie vor alle Arbeit tut. Ein Trend, der wahrscheinlich weder durch den technischen Fortschritt noch durch Formalitäten einer Typentheorie zureichend erklärt werden kann, sondern wie alle Kryptologie strategische Funktionen hat. Während es auf der einen Seite, in Kenntnis von Codes oder Algorithmen, prinzipiell machbar bleibt, Anwendersoftware oder Kryptogramme zu schreiben, wird es auf der anderen und benutzerfreundlich kaschierten Seite nachgerade unmöglich, vom Fertigprodukt auf seine Produktionsbedingungen zurückzuschließen oder diese Bedingungen gar zu verändern.

...

Für Software kommt diese mathematische Tücke wie gerufen. In einer Epoche, die die Phantome des Schöpfers oder Autors längst verabschiedet hat, aus guten finanziellen Gründen aber am Copyright als historischem Effekt solcher Geister mit Leidenschaft festhält, wird die Tücke zur Geldquelle. Die Untertanen von Microsoft sind jedenfalls nicht vom Himmel gefallen, sondern wie alle ihre medienhistorischen Vorläufer, die Bücherleser, Kinobesucher und TV-Zuschauer, erst einmal produziert worden. Das Problem ist nur, wie die Unterwerfung, um ihren weltweiten Siegeszug anzutreten, vor den Subjekten verborgen werden kann.

- One of the defining features of intelligent networks (capitalism, Hollywood, language) is an ability to produce an apparatus to hide the apparatus. For capitalism, this logic is found in the commodity form; for Hollywood, it is continuity editing. In digital space this "hiding machine," this making-nodifference machine, is epitomized in the Internet browser. (R. Galloway) Internet:_Eckdaten_(Code)

Die Unterwerfung

Die Antwort folgt, in ihrem wissenspolitischen Teil, einem bewährten Erfolgsrezept neuzeitlicher Demokratien, während ihr technischer Teil die Hardware von Mikroprozessoren selber verändert hat. Was die Wissenspolitik angeht, können vielleicht nur Siemens-Ingenieure die Dinge so schlichtweg beim Namen nennen, wie das im 80186-Handbuch Klaus-Dieter Thies getan hat:

- Moderne 16-Bit-Mikrocomputer übernehmen heute in zunehmendem Maße Aufgaben, die im typischen Anwendungsbereich klassischer Minicomputer liegen.

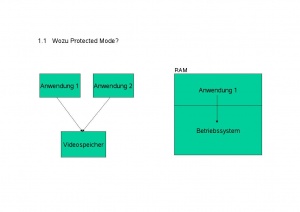

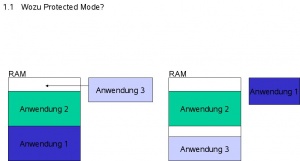

- So ist es in Mehrbenutzersystemen erforderlich, daß Programme und Daten der einzelnen Anwender voneinander getrennt sind, ebenso wie auch das Betriebssystem vor Benutzerprogrammen geschützt sein muß. Um jedem einzelnen Benutzer die Möglichkeit zu geben, seine Software unabhängig von der Anzahl der anderen Benutzer zu implementieren und um ihm auch den Eindruck zu geben, daß der Rechner für ihn allein da ist, ist es notwendig, die CPU durch Multitasking auf die einzelnen Programme aufzuteilen, was dem Benutzer allerdings nur dann verborgen bleiben kann, wenn die CPU sehr leistungsstark ist.

Nach dieser Siemens-Lesart, die aber auch bei der IBM Deutschland umgeht, hat Intel die Arbeitsfrequenzen des 80286 und des 80386 also nicht deshalb auf Höhen zwischen 12 und 33 Megahertz getrieben, weil sie erst so den Ansprüchen professioneller Benutzer oder gar den Pentagon-Spezifikationen für Electronic Warfare entsprachen, sondern um zivile Anwender in eine undurchschaubare Simulation zu verwickeln. Multitasking soll wie der Igel im Märchen den Benutzern vorspiegeln, daß nur ein einziger Igel oder Prozeß läuft, vor allem aber, daß dieser Lauf oder Prozeß auch nur einem einzigen Hasen oder Benutzer zugute kommt. Das ist dieselbe Melodie, nach der Romane und Gedichte seit der Goethezeit ihren Lesern und vorab Leserinnen versprechen, nur für diese einzige unersetzliche Adresse da zu sein; dieselbe Melodie auch, nach der neuzeitliche Politik sich die Bevölkerungen als reines Gegenteil, nämlich als Individuen unterwirft.

Im Unterschied zu traditionellen Simulationen, die alle an der Macht oder Ohnmacht von Alltagssprachen eine absolute Grenze hatten, verfügt aber die elektronische Simulation, derzufolge jeder Mikroprozessor nur für einen einzigen Benutzer da sein soll, neuerdings auch über Hardware. Seit dem 80286 kennen Intels Prozessoren einen Protected Mode, der (in den Worten jenes Siemens-Ingenieurs) das Betriebssystem vor den Anwendern schützt und damit deren Illudierung überhaupt erst ermöglicht. Was im selbstredend verschwiegenen Konkurrenzsystem, dem 68000 von Motorola, als bloße Umschaltmöglichkeit zwischen Supervisor-Stack und User-Stack begonnen hatte, gelangt als Trennung zwischen Real Mode und Protected Mode zu systemweiter Durchsetzung: Unterschiedliche Befehlssätze, unterschiedliche Adressierungsmöglichkeiten, unterschiedliche Registersätze, ja sogar unterschiedliche Befehlsausführungszeiten trennen fortan die Spreu vom Weizen, die Anwender vom Systemdesign. In genau dem Silizium also, auf das die Propheten einer mikroprozessierten Zukunftsdemokratie ihre ganze Hoffnung gesetzt haben, kehrt die elementare Dichotomie moderner Medientechniken wieder. Einen deutschen Zivilrundfunk etwa durfte es ab dem Tag geben, als die Reichspost der Reichswehr glaubhaft versprechen konnte, daß die plombierten und um jede Sendemöglichkeit gebrachten Anwenderradios von 1923 den militärisch-industriellen Funkverkehr schon deshalb nie würden stören können, weil eine automatisierte Verschlüsselungsmaschine, die dann erst Turings Protocomputer im Zweiten Weltkrieg wieder unschädlich machten, soeben erfunden war.

Die Innovation von Intels Protected Mode besteht nur darin, diese Logik aus dem militärisch-industriellen Bereich in den der Informatik selber übertragen zu haben. Die Unterscheidung zwischen den beiden Betriebszuständen ist nicht bloß quantitativ, wie das etwa von den unterschiedlichen Arbeitstemperaturbereichen der kommerziellen, der industriellen und der militärischen Siliziumchips (in dieser bezeichnenden Stufung) gilt; die CPU selber arbeitet vielmehr mit Vorrechten und Verboten, Privilegien und Handicaps, über die sie fortlaufend, aber natürlich auch nur im Protected Mode Buch führt. Daß solche Kontrollen, die ja selber Zeit verbrauchen, dem allgemeinen Ziel der Datendurchsatzsteigerung nicht gerade förderlich sind, liegt auf der Hand. Im Protected Mode braucht derselbe Interrupt bis zu achtmal mehr Takte als im Real Mode. Aber offenbar darf eine Hochtechnologie erst dann an (wie Intel sie nennt) »nicht vertrauenswürdige« Programme und Endverbraucher weitergegeben werden, wenn auch und gerade die Signalverarbeitung, diese militärisch-industrielle Dimension von Computern, von bürokratischer Datenverarbeitung abgebremst worden ist. Es sind zwar keine schriftlichen Verbotstafeln mehr, die ein Machtgefälle garantieren, sondern das Binärzahlensystem als solches codiert, was Befehle und was Daten sind, was dem System erlaubt und was umgekehrt Anwenderprogrammen verboten ist. John von Neumanns klassische Architektur, die ja zwischen Befehlen und Daten keinerlei Unterschied machte und in einer Epoche, als alle existierenden Computer noch Staatsgeheimnisse waren, wohl auch nicht zu machen brauchte, verschwindet unter vier durchnumerierten Privilegebenen. Mit allem ironischen Recht schrieb die einzig unbestechliche unter Deutschlands Computeranwendungszeitschriften: »Auch wenn nun ausgiebig von Privilegien, höher privilegierten Codesegmenten, Privilegverletzungen und dergleichen mehr die Rede ist, Sie lesen kein politisches Manifest eines früheren SED-Funktionärs, sondern die Erläuterung des Sicherheitskonzepts des 80386!«

Privilegebenen

Politische Manifeste, wie der Name schon sagt, spielten im Herrschaftsbereich der Alltagssprache; deshalb sind die von ihnen eingeklagten Privilegien, spätestens seit November 1989, ja auch gegenstandslos. Die Privilege Levels von Intels sogenanntem Flaggschiff dagegen, diese ins innerste Binärzahlensystem verlagerte Cocom-Liste, dürften mehr als alle Fernsehberieselung Ostmitteleuropas dazu beigetragen haben, bloß politisch begründete Privilegien zu liquidieren. Eine schmale Schrift Carl Schmitts, das Gespräch über die Macht und den Zugang zum Machthaber, gipfelte einst in der These, daß sich Macht auf ihre Zugangsbedingungen reduzieren Iäßt: die Antichambre, das Büro oder neuerdings der Vorraum aus Schreibmaschine, Telephon und Sekretärin. Mit solchen Instanzen und über solche Instanzen waren in der Tat noch Gespräche zu führen, während technisch implementierte Privilegebenen ihre Macht gerade aus stummer Wirksamkeit beziehen. Der 80386-Benutzer, um in einer Art posthistorischer Metaphysik endlich auf seine Speicherreserven jenseits von DOS zugreifen zu können, installiert eine der angebotenen benutzerfreundlichen Utilities, lädt den Debugger mit einem Eigenbauprogramm, das gestern noch problemlos lief, und muß feststellen, daß die Neuinstallation nicht nur wie versprochen Speicher verwaltet, sondern zugleich, aber ohne jede Vorwarnung, sämtliche privilegierten Befehle gesperrt hat. Wie Mick Jagger es schon so unzweideutig formulierte, bekommt der Benutzer anstelle dessen, was er wünscht, immer nur, was er (und zwar nach Maßgabe des Industriestandards) braucht.

Aus alledem folgt für die Analyse von Machtsystemen, diese große von Foucault hinterlassene Aufgabe, ein Doppeltes. Erstens sollte versucht werden, Macht nicht mehr wie üblich als eine Funktion der sogenannten Gesellschaft zu denken, sondern eher umgekehrt die Soziologie von den Chiparchitekturen her aufzubauen.

Für mich stellt sich hier die Frage, ob die Soziologie, die eigentlich das soziale Zusammenleben in Gesellschaft/en betrachtet, und somit spezifisch menschlich ist, auf der Computerebene lokalisiert werden kann? Die Soziologie von Chipstrukturen her aufzubauen greift meines Erachtens nach zu kurz. --Conny4712 15:04, 14. Dez. 2007 (CET)

Zunächst einmal liegt es nahe, die Privilegebenen eines Mikroprozessors als Wahrheit genau derjenigen Bürokratien zu analysieren, die seinen Entwurf in Auftrag gegeben und seinen Masseneinsatz veranlaßt haben. Nicht umsonst fiel die Trennung zwischen Supervisor Level und User Level bei Motorola, Protected Mode und Real Mode bei Intel in die Jahre, als auch US-Amerika an den Aufbau eines wasserdichten Zweiklassensystems ging. (Man kennt den Embedded Controller in jedem besseren Hoteltürschloß New Yorks.) Nicht umsonst sind beim 80386 gerade die Input- und Output-Befehle durch höchste Privilegstufe geschützt: In einem Imperium, dessen Bevölkerung den Rest der Welt nur durch die Mattscheibe von Fernsehnachrichten zu sehen bekommt, bleibt schon der Gedanke an Außenpolitik ein Regierungsprivileg. Das ist wahrscheinlich auch der Grund, warum die neuesten Spielarten der Systemtheorie den Befund, daß Informationssysteme über Input und Output verfügen, auf höchstem theoretischem Niveau einfach in Abrede stellen. Schließlich und endlich wäre das alles aber auch ein guter Grund für Informatikerinnen und Informatiker anderer Länder, irgendwo zwischen Japan und Europa also, der ins Silizium versenkten US-Bürokratie andere mögliche Bürokratien entgegenzusetzen. Ob es bessere wären, steht dahin, weil sie ja jedenfalls auch Bürokratien sein müßten; aber eine Konkurrenz zwischen unterschiedlichen Systemen und unterschiedlichen Bürokratien würde schon als solche die Untertanen von MSDOS aufatmen lassen.

...

Die Informatik, mit anderen Worten, scheint mit internen Informationssperren konfrontiert. Im Raum der Codes, auf die sie faktisch zurückgreifen muß, auch wenn die Theorie ganz andere Modelle erzeugen könnte (und sollte), sind Entzifferungen wider Willen und Wissen der Codeentwickler ebenso möglich wie rar. Offenbar sorgt das Phantom des Menschen noch lange nach Ende von Buchmonopol und Autorschaft dafür, daß Ansichten oder gar Schutzbehauptungen weiter abgeschrieben werden, statt daß es zum Knacken von Codes käme. An genau dieser Stelle müßte ein Arbeitsprogramm stehen — zunächst für Programmierer und im Prinzip wohl auch für Maschinen. So wie es möglich und mittlerweile auch machbar ist, zufallsgenerierte Programme nach rein darwinistischen Regeln gegeneinander antreten zu lassen, wäre das empirische Schaltverhalten der Maschinen erst einerseits zu dechiffrieren und andererseits ihren Datenblättern entgegenzuhalten.

- Der Humanismus als Betrug, um davon abzulenken, dass die Technik herrscht. (Sie ist allerdings in gesellschaftlichen Institutionen realisiert.)

Zumindest dem Literaturwissenschaftler will scheinen, daß diese sozusagen kriegslistige Sparte der Informatik eine große Zukunft vor sich hat. Sie würde nämlich auf einem strikt technischen Feld nach ähnlichen Verfahren vorgehen können, wie sie die Diskursanalyse Foucaults für Reden und Texte vorgeschlagen hat. Statt wie die Interpretation nach der Bedeutung einer Zeichenkette oder wie die Grammatik nach den Regeln hinter einer Zeichenkette zu fragen, handelt die Diskursanalyse schlicht und einfach von Zeichenketten, sofern es sie gibt und nicht vielmehr nicht. Ob Bedeutungen nicht bloß eine pädagogisch-philosophische Fiktion sind, ob Grammatikregeln vollständig greifen und vollständig greifbar sind, steht alles dahin. Aber daß die zwei Wörter Grammatik und Regel eben in einem Redezusammenhang standen, ist und bleibt Tatsache.

Johannes Lohmann, der große Sprachwissenschaftler und Indogermanist, hat schon vor dreißig Jahren vorgeschlagen, den historischen Ermöglichungsgrund von Programmiersprachen einfach in der Tatsache zu suchen, daß es im Englischen und nur im Englischen Verben wie Read oder Write gibt, Verben also, die im Unterschied zum lateinischen amo amas amat undsoweiter alle Konjugationsformen abgestreift haben. Kontextlose Wortblöcke, die nach Lohmann auf das historisch einmalige Durcheinander von Normannisch und Sächsisch im alten England zurückgehen mögen, hindert aber nichts daran, in kontextlose Mnemonics und schließlich in Computer-Opcode übersetzt zu werden. Die endlose Litanei von Read und Write, Move und Load heißt bekanntlich Assembler.

Eine solche Diskursanalyse, deren Elemente ersichtlich nicht nur Wörter, sondern auch Codes sind, würde natürlich den heiligen Unterschied zwischen Alltagssprachen und formalen Sprachen einebnen. Angesichts der schönen Orthogonalität, mit der zum Beispiel Motorolas Prozessorserie seit dem 68000 prunkt, wäre das wohl Häresie. Die Geschichte vom Protected Mode als einer halb kompatiblen, halb inkompatiblen Fortschreibung guter alter Standards könnte aber lehren, daß Codes auf dieselbe Opazität wie Alltagssprachen hinauslaufen. Beim 8086 gab es bekanntlich gar nicht wenige Befehle, die mit anderen Befehlen synonym waren und ihnen nur in der Ausführungsgeschwindigkeit zuvorkamen. Es machte erhebliche Zeitunterschiede, ob ein Allzweckregister oder aber der Akkumulator seinen Inhalt in den Speicher schrieb. Nachdem die neue Intel-Generation genau diesen Geschwindigkeitsvorteil wegoptimiert hat, die Synonyme unter den Befehlen aber aus Kompatibilitätsgründen überleben durften, hat der Code eine Redundanz erreicht, wie sie die Alltagssprache schon in Freges schönem Beispiel von »Abendstern« und »Morgenstern« aufwies.

Zur Orientierung

Kittler schreibt unter der Voraussetzung, dass Microsoft den Computermarkt dominiert. Er analysiert Struktur- und Regelungsmuster in technischen Konstrukten und die damit verknüpften gesellschaftlichen Konsequenzen. Er unterlegt diese Gedanken mit einer seinsgeschichtlichen Großerzählung.

Ein Softwareentwickler, Richard Stallman, beginnt in den 80er Jahren mit einer vergleichbaren Erfahrung des Eingriffs der Industrie in die handwerkliche Arbeit der Informatik. Auch er sieht massive gesellschaftliche Implikationen. Aber er bleibt beim Thema und reagiert als Ingenieur, indem er den sozialen Prozess der Code-Zirkulation verändert.

Die UNIX-artigen Betriebssysteme (BSD, Linux) benötigen den "protected mode". Die "Freiheit" der Vorzeit ist letztlich zu aufwändig. Aber das muss - im richtigen Rahmen - gerade nicht zu einer Verschärfung des Herrschaftssystems führen.

== Ich möchte noch auf eine Thematik verweisen, die mich im Zusammenhang mit Code, Protectes Mode usw. beschäftigt: Es ist die Frage nach Freiheit. Sind wir im Rahmen der computergenerierten Kommuniktion als frei zu betrachten? Wie steht es diesbezüglich mit dem Pathos der Freiheit? Was bedeutet in diesem Zusammenhang Freiheit noch? Bedeutet nicht frei zu sein, Enscheidungen treffen zu können, Entscheidungen, die einen selbst betreffen? Sind wir , die wir beinahe täglich vor dem Computer sitzen, nicht schon in eine Abhängigkeit geraten, ja nahezu durch Codes richtiggehend determiniert?

(diesen oftmals besonders wenn "er" etwas macht, was uns nicht gefällt und unsere Freiheit in einem gewissen Maße auch eingeschränkt wird, der Computer gar personifiziert wird--> finde ich auch eine spannende Sache; Fallen wir hier in den Kleinkindmodus zurück, Kleinkinder die Gegentände personifizieren zb:. du blöder Sessel du!, oder bekommt "der Computer" in manchen Haushalten schon den Status eines "Partners?")--Conny4712 15:43, 14. Dez. 2007 (CET) ==

Zurück zu: Zwang, Wucherungen, Trauma (Code)

Kontext: Code: Kommunikation und Kontrolle (Vorlesung Hrachovec, 2007/08)