Diskussion:Lawrence Lessig über Code und Gesetz (Code): Unterschied zwischen den Versionen

(→'user' als 'pathetic dots') |

Andyk (Diskussion | Beiträge) K (→Die Möglichkeit der Transparenz) |

||

| Zeile 37: | Zeile 37: | ||

* Umgemünzt auf die Hacker-Szene zeigt sich aber andererseits, dass auch bei geschlossenem Code gerne mal Schwachstellen gefunden werden, die dann (meistens) öffentlich bekanntgegeben werden (vgl.: http://www.milw0rm.com/ ). Für mich zeigt das, dass viele Kontrollversuche durch Widerstand von einer Community, die andere Werte vertritt, durchaus gebrochen werden können, weil kein Gesetz und auch kein Code perfekt ist. Ist eine Schwachstelle gefunden, muss die Software upgedated werden, dann wird wieder eine Schwachstelle gefunden und man bringt einen Patch heraus, und so weiter. Adaptiv steigt man zu immer größerer Komplexität auf. | * Umgemünzt auf die Hacker-Szene zeigt sich aber andererseits, dass auch bei geschlossenem Code gerne mal Schwachstellen gefunden werden, die dann (meistens) öffentlich bekanntgegeben werden (vgl.: http://www.milw0rm.com/ ). Für mich zeigt das, dass viele Kontrollversuche durch Widerstand von einer Community, die andere Werte vertritt, durchaus gebrochen werden können, weil kein Gesetz und auch kein Code perfekt ist. Ist eine Schwachstelle gefunden, muss die Software upgedated werden, dann wird wieder eine Schwachstelle gefunden und man bringt einen Patch heraus, und so weiter. Adaptiv steigt man zu immer größerer Komplexität auf. | ||

| − | * Eine originelle Thematisierung des Umgangs mit Technik und Computer findet sich übrigens bei der Band [http://de.wikipedia.org/wiki/Welle:Erdball Welle:Erdball], die sich selbst als eine Art imaginären Radiosender sieht und die als Bandmitglied einen Commondore64 angibt, der viele der Melodien in den Musiktiteln produziert. Hörproben auf YouTube, z.B.: [http://www.youtube.com/watch?v=x62fLnyUmH8&feature=related Computer-Rendezvouz], [http://www.youtube.com/watch?v=4foUL12QfBs C=64] --[[Benutzer:Andyk|Andyk]] 18:17, 28. Mai 2008 (CEST) | + | * Eine originelle Thematisierung des Umgangs mit Technik und Computer findet sich übrigens bei der Band [http://de.wikipedia.org/wiki/Welle:Erdball Welle:Erdball], die sich selbst als eine Art imaginären Radiosender sieht und die als Bandmitglied einen Commondore64 angibt, der viele der Melodien in den Musiktiteln produziert. Hörproben auf YouTube, z.B.: [http://www.youtube.com/watch?v=x62fLnyUmH8&feature=related Computer-Rendezvouz], [http://www.youtube.com/watch?v=4foUL12QfBs C=64], [http://www.youtube.com/watch?v=f4tnRgqttQo&feature=related Monoton und Minimal], [http://www.youtube.com/watch?v=JqPnAPji69A&feature=related Arbeit adelt!] --[[Benutzer:Andyk|Andyk]] 18:17, 28. Mai 2008 (CEST) |

Version vom 29. Mai 2008, 23:59 Uhr

Hier eine überaus genaue Darstellung des OSI-Modells Artikel bei Wikipedia --Richardd 20:54, 27. Mai 2008 (CEST)

Es wurde in diesem Semester schon einmal auf Heinrich von Kleist hingewiesen, hier ein Zitat aus dem Käthchen von Heilbronn 2. Akt 1. Auftritt:

[Der Graf von Strahl spricht, nein, genau genommen weint er]:

- ...O du - - - wie nenn ich dich? Käthchen! Warum kann ich dich nicht mein nennen? Käthchen, Mädchen, Käthchen! Warum kann ich dich nicht mein nennen? Warum kann ich dich nicht aufheben, und in das duftende Himmelbett tragen, das mir die Mutter, daheim im Prunkgemach, aufgerichtet hat? Käthchen, Käthchen, Käthchen! Du, deren junge Seele, als sie heut nackt vor mir stand, von wollüstiger Schönheit gänzlich triefte, wie die mit Ölen gesalbte Braut eines Perserkönigs, wenn sie, auf alle Teppiche niederregnend, in sein Gemach geführt wird! Käthchen, Mädchen, Käthchen! Warum kann ich es nicht? Du Schönere, als ich singen kann, ich will eine eigene Kunst erfinden, und dich weinen. Alle Phiolen der Empfindung, himmlische und irdische, will ich eröffnen, und eine solche Mischung von Tränen, einen Erguß so eigentümlicher Art, so heilig zugleich und üppig, zusammenschütten, daß jeder Mensch gleich, an dessen Hals ich sie weine, sagen soll: sie fließen dem Käthchen von Heilbronn! ...

--Richardd 21:41, 27. Mai 2008 (CEST)

'user' als 'pathetic dots'

Mir wurde beim Lesen dieser Ausschnitte einiges bewusst, was sich beim täglichen Umgang mit dem Computer gar nicht so scharf erkennen lässt.

Die Wortprägung 'pathetic dot' (kleiner, mickriger Punkt) ist mir bis jetzt noch nicht untergekommen. Sie meint bei Lessig jemanden, der verschiedenen Regeln/Gesetzen/Verordnungen unterworfen ist. Dies gilt für das Leben im 'real space' als auch im 'cyber space', nur dass man laut Lessig im 'cyber space' standardmäßig Anonym ist und sich im 'real space' die Bedingungen für Anonymität erst gestalten muss. Ganz kann ich das nicht unterschreiben, denn die IP-Adresse, die bereits zur grundlegenden Adressierung im TCP/IP-Protokoll verwendet ist, erlaubt eine Identifikation in Grenzfällen. Einerseits speichert der Internet Service Provider (z.B. die Telekom Austria, oder bei Lessig: AOL) die IP, andererseits wird in vielen Fällen auch beim Server, der die Pakete entgegennimmt, die IP-Adresse gespeichert. In Missbrauchsfällen ist der Provider dann soweit ich informiert bin verpflichtet, das Mapping zwischen IP-Adresse und Zugangsinhaber(Wohnadresse), bezogen auf einen Zeitraum (denn die IP-Adresse wird oft dynamisch vergeben, sodass man bei einer neuen Verbindung auch eine neue IP-Adresse bekommt) offen zu legen. Die Bedingungen für Anonymität müssen auch in diesem Fall durch zusätzliche Maßnahmen (Proxy Server, etc.) geschaffen werden.

Aber natürlich ist mit dem IP-zu-Adress/Inhaber-Mapping nicht garantiert, ob nicht der unter-18-jährige Sohn des Zugangs-Inhabers heimlich Firmenserver hackt. Von daher ist die personale Anonymität (wenn man das so sagen will) schon auf eine schwache Art gegeben. --Andyk 18:17, 28. Mai 2008 (CEST)

Was du über das IP-Logging sagst, kam mir zuerst auch in den Sinn, allerdings kann ich mir nicht vorstellen, dass Lessig sich dieser Thematik nicht bewusst gewesen ist. Natürlich ist klar, dass IPs gespeichert werden und wenn nicht bloß das, dann bei öffentlichen WLAN-Point auch die MAC-Adresse (wobei sich bei diesen öffentlichen WLAN-Points natürlich schon das Problem zeigt). Die Backendinformation der reinen Internetverbindung gibt in der heutigen Zeit aber nicht viel Auskunft, auf jeden Fall muss, z.B. auf der UNi Wien beim Einloggen in das WLan-Netz erst frontendmäßig die Identität des Users überprüft werden (insoweit eben die Identität mit einer Matrikelnummer und dazugehörigem Passwort geklärt werden kann). Wenn ein Mensch einen Laut von sich gibt, dann ist meistens klar woher dieser Laut kommt. Die reine Tonspur innerhalb der auditiven Ebene gibt uns aber keine weiteren Informationen (Abgleiche mit dem jeweiligen Aussehen des Menschen und sein Geschlecht einmal ausgeschlossen). Alles weitere muss sich zumindest in Tonbrüchen oder verschiedenen Tonreihen innerhalb der Form von Tönen codifizieren.

Natürlich ist der primäre Zugang zum Internet schon fix adressierbar, es kostet natürlich auch erst die Entscheidung sich ins Netz einzugliedern. Was illegal ist, womit man sich innerhalb des Netzes strafbar macht, ist aber immer erst eine Definition der Medienüberformung dieser reinen (sagen wir physischen) Verbindung. Erst Frontend erlaubt mir so gesehen überhaupt gegen eine Regel zu verstoßen. Natürlich ist diese Überformung aber immer abhängig von der "Bandbreite" ihres Kanals. Was ein Vergehen ist, wird erst mit der Überformung (das ist möglicherweise ein irreführender Audruck) entschieden, ganz klar ist aber, dass dieses Vergehen innerhalb der Möglichkeiten einer Verbindung und eines Datenaustausches stehen muss.

Natürlich werden diese Vergehen in der "realen Welt" geahndet. Viele Vergehen dieser Art entstehen aber erst mit dem "Kanal" der Verbindung überhaupt, die Verbindung ist Bedingung der Möglichkeit des Vergehens. --Richardd 20:25, 28. Mai 2008 (CEST)

Die Möglichkeit der Transparenz

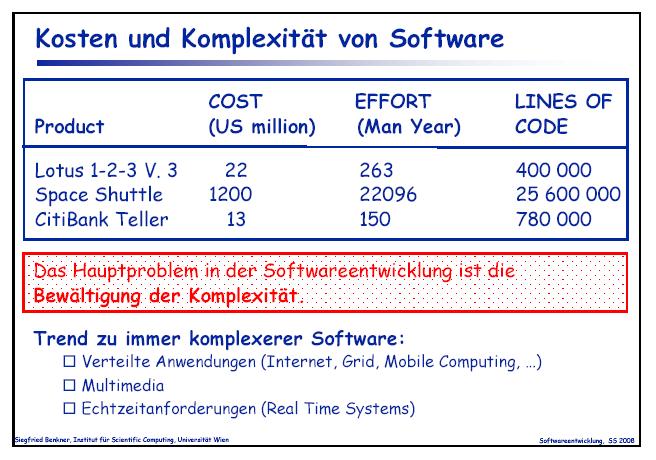

Die Forderung, Code offen und transparent für jene computergestützten Aspekte des gesellschaftlichen Lebens zu gestalten, die demokratische und menschenrechtliche Fragen betreffen (Privatspähre, freie Wahlen, ...) hören sich natürlich toll an, doch in Anbetracht dessen, was Kittler zu Code sagt und was ich unten aus einem Foliensatz der Informatik gestohlen habe, muss man sich fragen, inwieweit Code wirklich einsichtig ist:

- Ich möchte damit nur sagen: Natürlich kann und soll man sich relevant aussehende Teile eines Softwareprojekts ansehen und schauen, ob irgendwo ungewünschte Kontrollmechanismen versteckt sind, doch man kann Code auch absichtlich kryptisch gestalten und dadurch Funktionalitäten verstecken. Wenn der Source-Code offengelegt ist, dürften solch geheime Mechanismen aber eher gefunden werden als bei Applikationen mit nicht-öffentlichem Source-Code.

- Umgemünzt auf die Hacker-Szene zeigt sich aber andererseits, dass auch bei geschlossenem Code gerne mal Schwachstellen gefunden werden, die dann (meistens) öffentlich bekanntgegeben werden (vgl.: http://www.milw0rm.com/ ). Für mich zeigt das, dass viele Kontrollversuche durch Widerstand von einer Community, die andere Werte vertritt, durchaus gebrochen werden können, weil kein Gesetz und auch kein Code perfekt ist. Ist eine Schwachstelle gefunden, muss die Software upgedated werden, dann wird wieder eine Schwachstelle gefunden und man bringt einen Patch heraus, und so weiter. Adaptiv steigt man zu immer größerer Komplexität auf.

- Eine originelle Thematisierung des Umgangs mit Technik und Computer findet sich übrigens bei der Band Welle:Erdball, die sich selbst als eine Art imaginären Radiosender sieht und die als Bandmitglied einen Commondore64 angibt, der viele der Melodien in den Musiktiteln produziert. Hörproben auf YouTube, z.B.: Computer-Rendezvouz, C=64, Monoton und Minimal, Arbeit adelt! --Andyk 18:17, 28. Mai 2008 (CEST)